| Foto: Koelnmesse / AnugaFoodTec / Oliver Wachenfeld |

Auch bei der diesjährigen Ausgabe setzen die führenden Anbieter innovativer und praxisgerechter Sensoriklösungen auf der AnugaFoodTec einmal mehr Maßstäbe, wenn es darum geht, die Prozesssicherheit und die Effizienz in der Lebensmittel- & Getränkeproduktion erfolgreich voranzubringen. Präsentiert werden leistungsstarke Sensoren, die viele Funktionen der systemübergreifenden Kommunikation übernehmen – sowohl von Maschine zu Maschine als auch von Maschine zu Cloud.

SCHLAGZEILEN

|

Nahrungs- / Genussmittel - 19. März 2024 European Paper Recycling Award 2023 » |

|

Nahrungs- / Genussmittel - 19. März 2024 Smarte Sensorik für die Lebensmittelindustrie » |

|

Bauen - 3. März 2024 Neues Forum „Cybersecurity“ » |

|

Bauen - 3. März 2024 Spotlight regenerative Energie » |

|

Bauen - 19. Februar 2024 R+T Innovationspreis » |

|

Bauen - 19. Februar 2024 Energieeffizienz als Trendthema der Torbranche » |

| ALLE SCHLAGZEILEN |

| MESSENAVIGATOR | |||||||||

|---|---|---|---|---|---|---|---|---|---|

|

| Foto: Pixabay |

Auch wenn Künstliche Intelligenz und autonome Lösungen zunehmend die Fertigung erobern: Ohne qualifizierte Mitarbeiter geht es nicht. Menschen in der Produktion bestmöglich zu unterstützen, ihr Wissen zu übertragen und ihre Arbeitsfähigkeit möglichst lange zu erhalten, wird für Unternehmen immer wichtiger, macht ein Trendreport des Fraunhofer IPK deutlich.

| MESSENAVIGATOR AUTOMATION | |

|---|---|

|

| Foto: Pixabay |

Das Gebäude der Zukunft ist smart und digital. Allerdings sorgen smarte Funktionalitäten und eine intelligente Steuerung nicht nur dafür, dass die eigenen vier Wände komfortabler und energieeffizienter werden – auch die Gefahr von Angriffen aus dem virtuellen Raum, so zum Beispiel durch Schadsoftware, steigt. Antworten auf die Frage, wie einer solchen Bedrohung effektiv begegnet werden kann, will ein neues Veranstaltungsformat liefern, zu dem der Zentralverband der Deutschen Elektro- und Informationstechnischen Handwerke (ZVEH) und die DKE mit Unterstützung des ZVEI erstmals im Rahmen der Light + Building 2024 einladen.

| MESSENAVIGATOR BAUEN | |

|---|---|

|

| Foto: Messe Frankfurt Exhibition GmbH |

Hohen Innovationsgrad und besonderen gestalterischen Anspruch vereinen die Produkte, die den Innovationspreis Design Plus powered by ISH erhalten.

Die Jury wählte 32 Produkte aus, die das Label „Design Plus“ erhalten und während der Weltleitmesse für Wasser, Wärme und Luft in einer Ausstellung zu sehen sind. Die Preisverleihung für die Gewinner findet am ersten Messetag der ISH am 13. März 2023 um 15:30 Uhr im Hot Spot Water in Halle 3.1 in Frankfurt am Main statt. In unmittelbarer Nähe sind die prämierten Produkte anschließend in einer Ausstellung zu sehen.

| MESSENAVIGATOR ENERGIEN | |

|---|---|

|

| Foto: T. Topf |

Will man das Klima schützen und das Verkehrsaufkommen in der Stadt verringern, muss man auch überdenken, wie Pakete in Zukunft transportiert werden sollen. Ein Teil dieser Lieferungen könnte auf öffentliche Verkehrsmittel verlagert werden. Eine im vergangenen Jahr von Fraunhofer Austria und den Wiener Linien durchgeführte Machbarkeitsstudie zeigte bereits eine große Bereitschaft der Fahrgäste, Pakete in der Straßenbahn mitzunehmen. Nun startet im Rahmen des Projekts „Öffi-Packerl“ unter der Leitung von Fraunhofer Austria die Ausarbeitung des konkreten Konzepts sowie die Entwicklung der notwendigen App und der Paketstationen, die dank Solarenergie auch ohne Stromanschluss funktionieren sollen. Zugleich wird das Projekt auch auf andere, ländlichere Regionen in Österreich ausgedehnt.

| MESSENAVIGATOR LOGISTIK | |||||||||

|---|---|---|---|---|---|---|---|---|---|

|

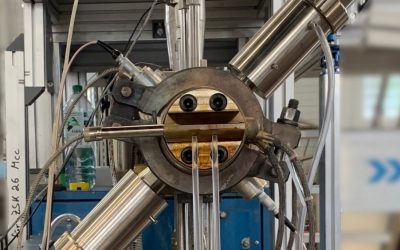

| Foto: Marcel Mayr, SKZ |

Fremdkörper in der Kunststoffschmelze sind ein großes Problem bei der Extrusion. Forschern des SKZ ist es nun gelungen, einen Adapter zu entwickeln, um Terahertz-Sensoren direkt an den Extruder anzukoppeln und so die Schmelze inline auf Fremdkörper zu untersuchen.

| MESSENAVIGATOR METALLE / WERKZEUGE | |

|---|---|

|

| Foto: Edag Group |

Die Produktion eines Automobils ist energie- und ressourcenintensiv. Mit einer höheren Laufleistung der Fahrzeuge könnte der kontinuierliche Energiebedarf in der Produktion deutlich gesenkt und der Abbau an Bodenschätzen signifikant reduziert werden. Hier setzt das Forschungsprojekt »KOSEL« an, für das sich das Fraunhofer-Institut für Werkzeugmaschinen und Umformtechnik IWU mit Partnern aus Industrie und Forschung zusammengeschlossen hat: Fahrzeugkomponenten, die über eine lange Lebensdauer verfügen, können über mehrere Fahrzeuglebenszyklen hinweg verwendet werden und müssen somit nicht neu produziert werden. Dafür hat das Projektteam einen kreislaufgerechten Open-Source-Baukasten entwickelt, der besonders langlebige und wiederverwendbare Module enthält.

| MESSENAVIGATOR MOBILITÄT | |

|---|---|

|

| Foto: LEIPA Group GmbH I Fraunhofer IVV |

Nachhaltigkeit im Wertstoffkreislauf Papier steigern und dem Fachkräftemangel entgegentreten: Im BMWK-Verbundprojekt »KIBAPap« entwickelt das Fraunhofer IVV gemeinsam mit Projektpartnern ein selbstlernendes Assistenzsystem für Maschinenbediener, das einen wesentlichen Beitrag zur Reduzierung des Ressourcenbedarfs im hochkomplexen Prozess der Papierherstellung aus Altpapier leistet. Darüber hinaus ermöglicht es eine nachhaltige Sicherung des Erfahrungswissens im Unternehmen und bietet so eine Antwort auf die Herausforderungen des Fachkräftemangels. Am 19. Februar 2024 wurde das Forschungsprojekt »KIBAPap« in Brüssel mit dem European Paper Recycling Award 2023 in der Kategorie »Innovative Technologien und F&E« ausgezeichnet.

| MESSENAVIGATOR NAHRUNGSMITTEL | |

|---|---|

|

| Foto: Fraunhofer IPA |

Im Forschungsprojekt DAIOR arbeitet das Fraunhofer IPA zusammen mit Partnern daran, den Operationssaal der Zukunft mithilfe von Künstlicher Intelligenz (KI) und roboterassistierter Telechirurgie zu realisieren. Dabei sollen chirurgische Daten aus multimodalen Quellen mit KI-Methoden kontinuierlich analysiert werden, um Operationen in Echtzeit zu unterstützen.

| MESSENAVIGATOR PHARMA / MEDIZIN | |

|---|---|

|

| Foto: LEIPA Group GmbH I Fraunhofer IVV |

Nachhaltigkeit im Wertstoffkreislauf Papier steigern und dem Fachkräftemangel entgegentreten: Im BMWK-Verbundprojekt »KIBAPap« entwickelt das Fraunhofer IVV gemeinsam mit Projektpartnern ein selbstlernendes Assistenzsystem für Maschinenbediener, das einen wesentlichen Beitrag zur Reduzierung des Ressourcenbedarfs im hochkomplexen Prozess der Papierherstellung aus Altpapier leistet. Darüber hinaus ermöglicht es eine nachhaltige Sicherung des Erfahrungswissens im Unternehmen und bietet so eine Antwort auf die Herausforderungen des Fachkräftemangels. Am 19. Februar 2024 wurde das Forschungsprojekt »KIBAPap« in Brüssel mit dem European Paper Recycling Award 2023 in der Kategorie »Innovative Technologien und F&E« ausgezeichnet.

| MESSENAVIGATOR VERPACKUNG / WERBUNG | |

|---|---|

|

| © 2024 EXXPO.DIE MESSE Publishing & Promotion GmbH | Kontakt | Impressum | Haftungshinweis | Datenschutz |